Хеширование

3 года назад

Nikolai Gagarinov

Ответы

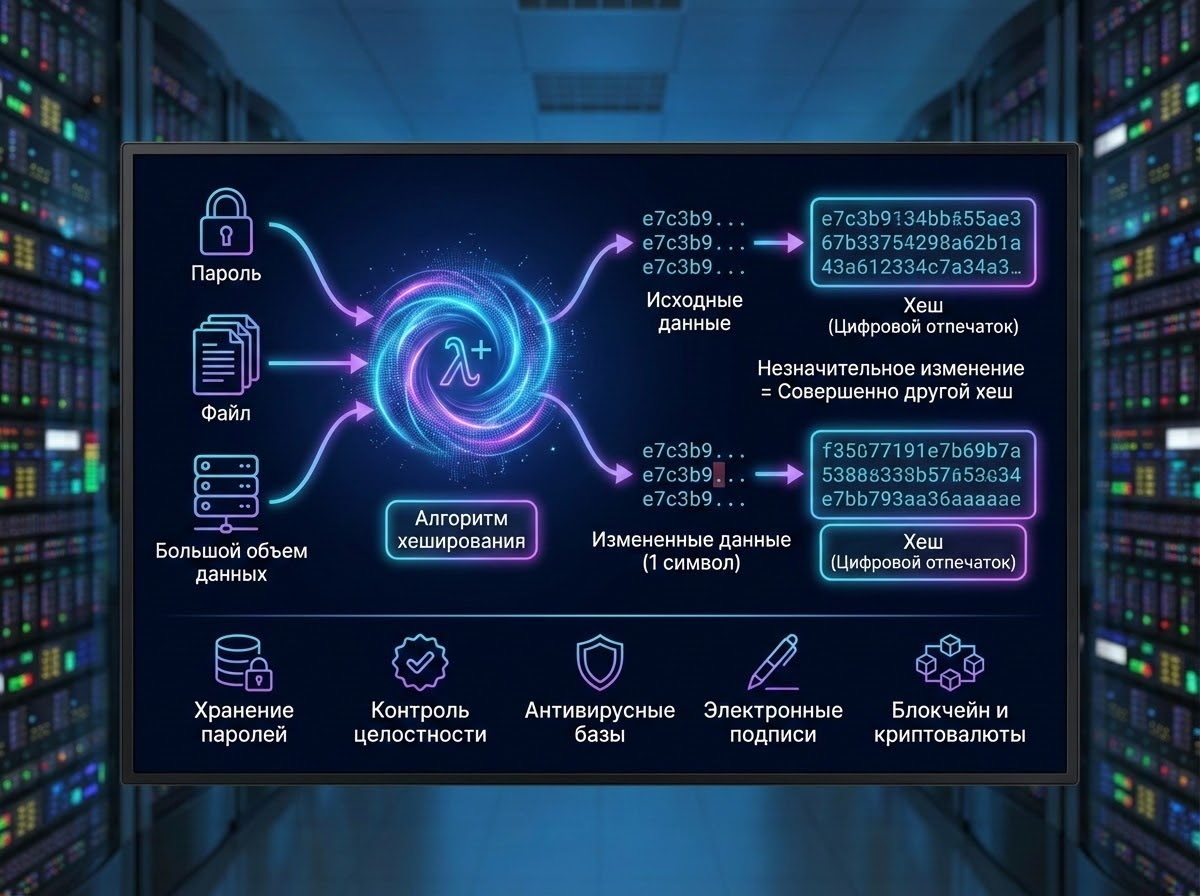

Хеширование — это преобразование данных с помощью математического алгоритма в строку фиксированной длины, называемую хешем. Хеш выступает цифровым отпечатком информации и используется для ее идентификации и проверки целостности. Объем исходных данных при этом не имеет значения: короткое слово и большой файл могут быть преобразованы в хеш одинаковой длины.

Хеш не является зашифрованной формой исходных данных. Он не предназначен для восстановления информации. Его задача — однозначно представлять входные данные в компактном виде. Хеш обычно состоит из цифр и латинских букв. Незначительное изменение входных данных, например замена одного символа, приводит к формированию совершенно другого хеша без совпадающих фрагментов.

Что такое хеш-функция

Хеш-функция — это алгоритм, который принимает входные данные произвольной длины и преобразует их в выходное значение фиксированного размера. Размер результата определяется типом функции и измеряется в битах. На практике часто используются значения длиной 64, 128, 256 бит и более.

Существует множество хеш-функций. Они различаются:

-

способом математических вычислений;

-

назначением;

-

скоростью работы;

-

уровнем устойчивости к атакам;

-

областью применения.

Одни функции подходят для работы со структурами данных, другие используются для защиты информации и относятся к криптографическим.

Где применяется хеширование

Хеширование используется в системах, где требуется проверка подлинности данных, контроль изменений или быстрое сравнение информации без хранения ее полного содержимого.

Основные области применения:

-

хранение и проверка паролей;

-

работа с ассоциативными массивами и хеш-таблицами;

-

контроль целостности файлов;

-

антивирусные базы;

-

системы электронных подписей;

-

блокчейн и криптовалюты;

-

системы контроля версий.

В веб-приложениях вместо паролей хранятся их хеши. При вводе пароля он повторно хешируется и сравнивается с сохраненным значением. Это снижает риск утечки конфиденциальной информации.

В антивирусных системах используются хеши вредоносных файлов, а не сами файлы. Это ускоряет поиск и уменьшает объем базы данных.

В распределенных системах и блокчейне хеширование используется для подтверждения неизменности данных и связи блоков между собой.

Назначение хеширования

Основная задача хеширования — проверка соответствия данных ожидаемому состоянию. Если хеш совпадает, данные считаются идентичными исходным.

Хеширование применяется для:

-

защиты чувствительной информации;

-

экономии дискового пространства;

-

ускорения поиска и сравнения данных;

-

построения специализированных структур хранения.

Примером таких структур являются хеш-таблицы. В них хеш используется как ключ, который определяет расположение элемента. Это позволяет получать доступ к данным за постоянное время.

Принцип работы хеш-функций

Хеш-функция обрабатывает входные данные поэтапно. Информация может разбиваться на блоки, которые последовательно проходят через внутренние преобразования. На каждом этапе часть данных сжимается, а избыточная информация отбрасывается.

Для задач безопасности используются криптографические хеш-функции. Они спроектированы таким образом, чтобы результат было невозможно предсказать или восстановить. Простые хеш-функции, применяемые в структурах данных, могут использовать более легкие вычисления и не обеспечивают криптографической стойкости.

Свойства криптографических хеш-функций

Криптографические хеш-функции обладают рядом обязательных свойств, которые делают их пригодными для защиты данных.

Необратимость

По хешу невозможно восстановить исходную информацию. В процессе вычисления теряется большая часть данных, и обратное преобразование не существует.

Детерминированность

Одинаковые входные данные всегда дают одинаковый хеш. Это позволяет использовать хеши для проверки неизменности информации.

Минимизация коллизий

Разные входные данные должны с крайне малой вероятностью давать одинаковый хеш. Полное отсутствие коллизий невозможно, но современные алгоритмы делают их практически недостижимыми.

Эффект лавины

Небольшое изменение входных данных приводит к радикальному изменению результата. По хешу невозможно определить степень сходства исходных данных.

Высокая скорость вычислений

Хеш должен формироваться быстро, независимо от объема входной информации. Это важно для систем, работающих с большими потоками данных.

Коллизии и их значение

Коллизией называется ситуация, при которой два разных набора данных имеют одинаковый хеш. Коллизии представляют угрозу для систем безопасности, так как позволяют подменять данные без изменения контрольного значения.

Современные криптографические хеш-функции рассчитаны так, чтобы поиск коллизий требовал колоссальных вычислительных ресурсов. На практике такие атаки считаются нереалистичными из-за затрат времени и мощности.

Прообразы и устойчивость

Прообразом называют набор данных, соответствующий заданному хешу. Различают первый и второй прообраз.

-

Поиск первого прообраза — попытка восстановить исходные данные, зная только хеш. Для криптографических функций это вычислительно невозможно.

-

Поиск второго прообраза — подбор других данных, которые дадут тот же хеш, что и известные исходные данные.

Криптографические хеш-функции должны быть устойчивы к обоим типам атак. Это достигается сложностью алгоритмов и огромным пространством возможных входных значений.

Безопасность хеширования

Безопасность хеширования определяется устойчивостью функции к известным методам атак. Надежная хеш-функция должна обеспечивать:

-

защиту от подбора значений;

-

практическую невозможность поиска коллизий;

-

отсутствие закономерностей в выходных данных;

-

предсказуемость только при совпадении входа.

Современные алгоритмы соответствуют этим требованиям за счет математической сложности и большого количества внутренних преобразований.

2 месяца назад

Nikolai Gagarinov

.png)